安全研究员 Landon 发现了一个新披露的 7-Zip 漏洞,编号为 CVE-2025-55188。该漏洞的 CVSS 评分为 2.7,影响 25.01 之前的版本,可能允许攻击者在提取存档文件时执行任意文件写入操作——在某些情况下可能升级为任意代码执行。

根据报告,“在 25.01 之前的 7-Zip 中提取恶意制作的存档文件允许任意文件写入,可能导致任意代码执行。”

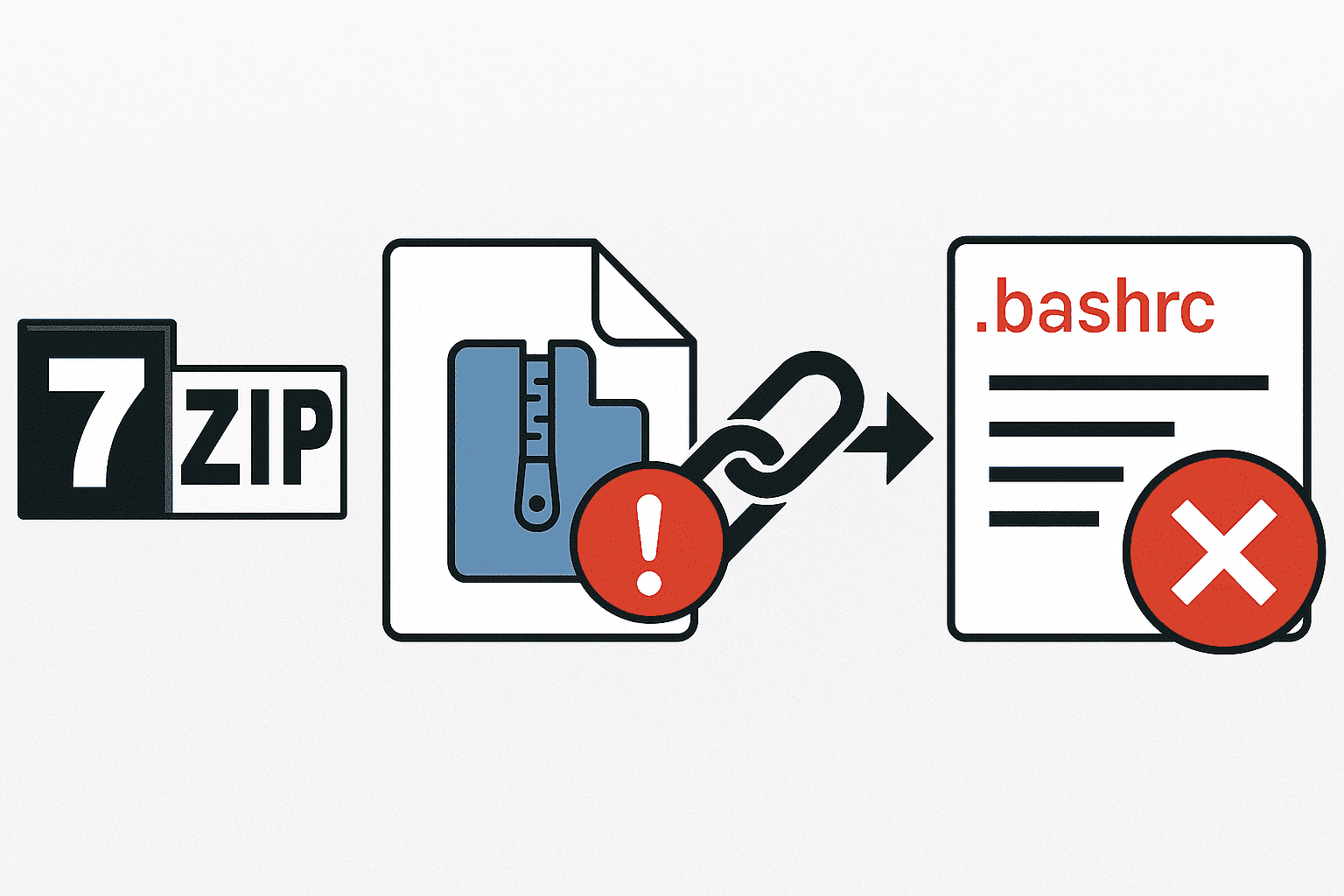

该问题源于在提取过程中对符号链接的处理不当。7-Zip 在解压存档文件时会跟随符号链接,这意味着恶意存档文件可以将提取的文件指向预期目录之外的位置——覆盖系统上的关键文件。

漏洞利用需要特定条件:

- Linux – 任何在 25.01 之前版本的 7-Zip 上运行的用户,提取支持符号链接格式的存档(如 .zip、.tar、.7z、.rar)都会受到影响。

- Windows – 漏洞利用是可能的,但较为困难。提取过程必须具有创建符号链接的权限,可能在以下情况下发生:

- 7-Zip 以管理员权限运行。

- Windows 处于开发者模式。

- 启用了其他特殊权限。

一旦触发,攻击者可能会覆盖敏感文件,如 SSH 密钥或 .bashrc,从而留下持久后门或执行命令。

虽然 CVSS 2.7 的评分可能表明严重性较低,但如果攻击者可以控制存档文件的内容和目标的提取环境,其影响可能很严重。Landon 警告称,“在一次提取过程中,攻击者可能多次尝试利用此漏洞写入敏感文件。”

此类攻击可能:

- 破坏安全外壳 SSH 认证。

- 修改启动脚本以实现持久化。

- 篡改配置文件以绕过安全控制。

修复已包含在 7-Zip 版本 25.01 中。用户应:

- 立即从官方 7-Zip 网站更新至 25.01 或更高版本。

- 避免从不信任来源提取存档文件。

- 处理未知文件时使用沙盒或隔离环境。